CKA [Installation] – NetworkPolicy例子3,隔离可疑 Pod

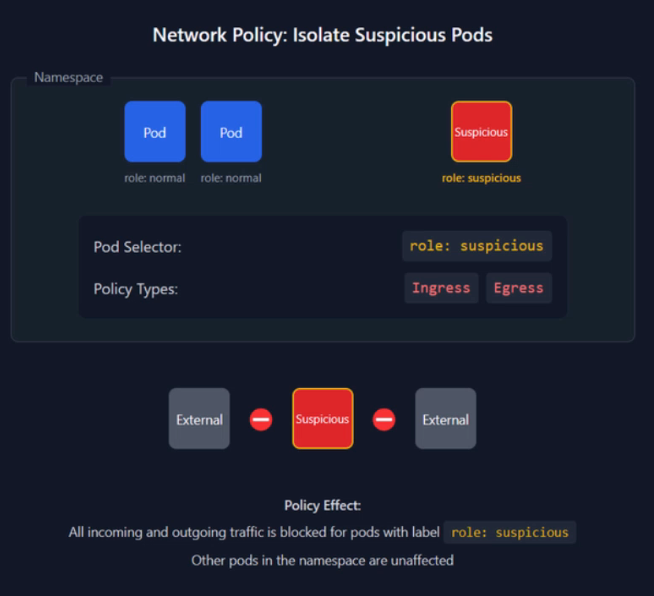

这个例子就是把所有拥有role=suspicious的pod都给关联起来,并且禁止任何的ingress和egress流量。

✅ 实验案例

1. 创建NetworkPolicy , 由于yaml没有注明是什么namespace, 所以默认是创建在default namespace

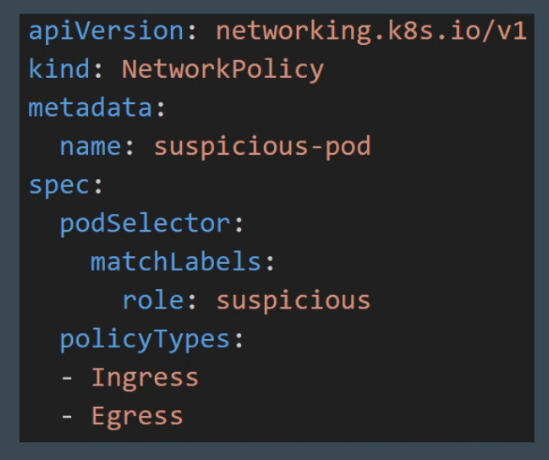

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: example-3

spec:

podSelector:

matchLabels:

role: suspicious

policyTypes:

- Ingress

- Egresskubectl apply -f netpol.yaml2. 创建pod1和pod2 , pod2 绑定了label role=suspicious

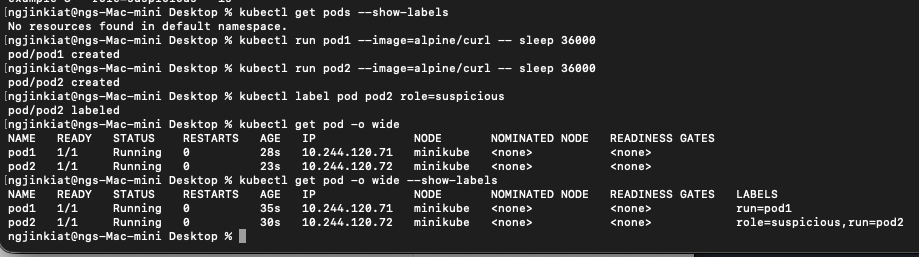

kubectl run pod1 --image=alpine/curl -- sleep 36000kubectl run pod1 --image=alpine/curl -- sleep 36000kubectl label pod pod2 role=suspicious3. 查看你的pod1 和 pod2 是否正确的label

kubectl get pod -o wide --show-labels

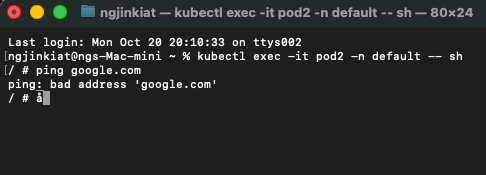

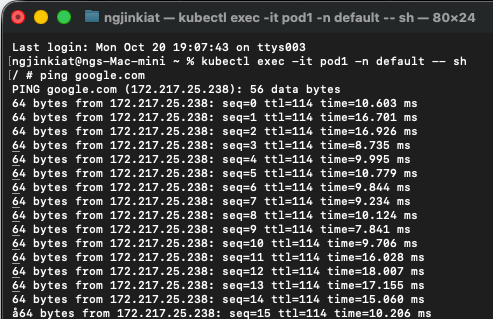

4. 进入pod 1 和 pod 2 去 ping google.com , 按理来看的话pod2受限所以是无法ping的

kubectl exec -it pod1 -n default -- shkubectl exec -it pod2 -n default -- shping google.copm

![]()

Facebook评论